In meinem zweiten Beitragsteil zu "Risiken von Phishing Angriffen effektiv minimieren" möchte ich näher auf die unterschiedlichen Angriffsvektoren eingehen, sowie den ganzheitlichen Ansatzes bzw. eine ganzheitlichen Strategie zur Reduzierung des Risikos "Phishing" erläutern.

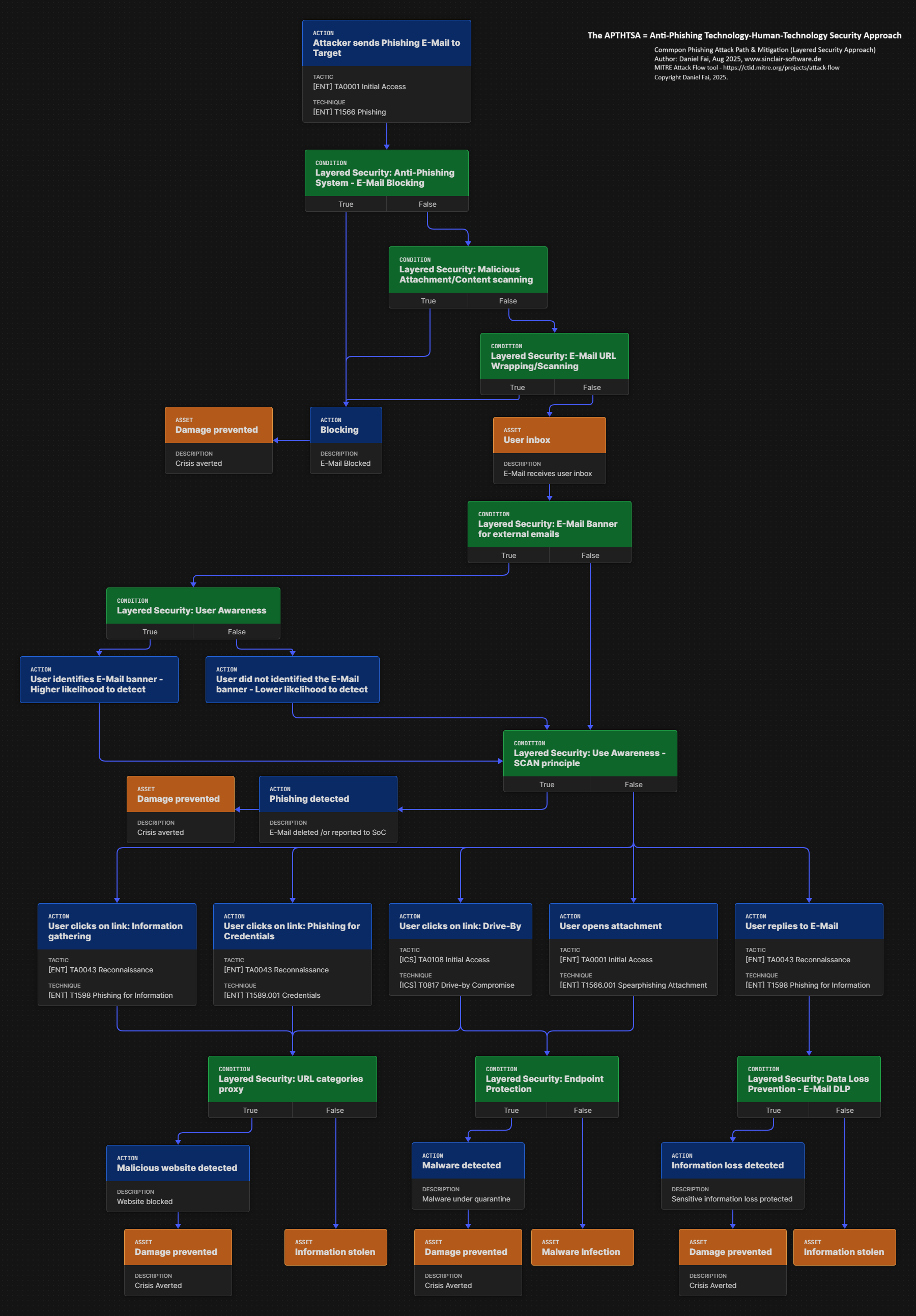

Unten eine visuelle Darstellung meines Vorschlages in Kombination mit den möglichen und unterschiedlichen Phishing Angriffsvektoren. Ich nenne diesen Ansatz: APTHTSA = Anti-Phishing Technology-Human-Technology Security Approach.

Wie ihr an diesem Ansatz "APTHTSA" erkennen könnt, ist der Faktor Mensch in Bezug auf Phishing nicht mehr die letzte Firewall und auf keinen Fall die alleinige Firewall, sondern wird jeweils im "Phishing Angriffs-Flow" von Anti-Phishing, Proxy und EDR Technologien zu Beginn und am Ende unterstützt.

Ich freue mich sehr gerne auf Feedback, auch über neue Ideen oder Technologien die ich nicht berücksichtigt habe, schreibt mich hierzu bitte gerne auf LinkedIN - Daniel Fai mit dem Stichwort "APTHTSA" an. Falls ihr meine visuelle Darstellung verwenden möchtet, könnt ihr diese jederzeit gerne weiterverwenden/posten. Es würde mich aber sehr freuen wenn ihr mein Copyright respektiert.

Im Grunde besteht die Darstellung des "Phishing Angriffs-Flow" aus drei Bereichen die den Ablauf des APTHTSA = Anti-Phishing Technology-Human-Technology Security Approach wiedergeben. APTHTSA ist meine Kernstrategie zur Reduzierung von Phishing Risiken! Ich gehe von der Annahme aus das keine Technologie 100%igen Schutz bietet, das gleiche gilt für den Faktor Mensch. Daher der drei Layer Ansatz: APTHTSA.

1) Technology: Technologien wie Anti-Phishing/Anti-Spam Systeme filtern die meisten Phishing E-Mails bereits weg und blocken diese bzw. setzen diese eingehenden E-Mails unter Quarantäne. Zusätzliche Technologien wie Scanner auf Schadsoftware, sowie so genannte URL Wrapper / URL Rewrite können helfen schadhafte E-Mails zu erkennen. Die Universität von Wisconsin hat dazu, wie ich finde eine ganz gute einfach zu lesende FAQ zu URL Rewrite geschrieben (https://kb.wisc.edu/microsoft365/page.php?id=132654). Microsoft nennt diese auch Safe-Links (https://learn.microsoft.com/en-us/defender-office-365/safe-links-about). Es sei noch anzumerken, dass man sich seine IT Umgebung anschauen muss um URL Rewrite/Safe-Links in die Umgebung passen, denn es kann dadurch zu anderen nachteiligen Effekten führen z.b. Probleme bei S/MIME, Beschränkungen auf HTTP/FTP Protokolle etc.

Hat die E-Mail dennoch ihren Weg in die Inbox des Benutzers gefunden, beginnt die zweite Phase "Human", wo wir aber zuvor aber noch eine Technology die den Faktor Mensch bei der Sensibilisierungsgenerierung unterstützen soll einsetzen, nämlich den "Vorsichtshinweis" der externe E-Mail Banner. Wer den ersten Teil meiner Reihe "Risiken von Phishing Angriffen effektiv minimieren" gelesen hat, der wird verstehen, dass wir den E-Mail Banner nutzen, damit wie den Benutzer dazu bewegen und helfen wollen, vom "emotionalen" Gehirn-Modus der Beinflussbarkeit zum rationalen Modus zu gelangen. Eine Pause um sich zu sammeln.

2) Human: Der Mensch als "Firewall" entscheidet nun basierend auf Faktoren wie gut dieser sensibilisiert und trainiert ist. Hat es der Benutzer geschafft in den rationalen Gehirn-Modus zu gelangen? Ist gerade viel Stress? Gab es zuvor eine IT Panne etc. Das können emotionale Auslöser sein, die dazu führen auf Phishing E-Mails reinzufallen. Man kann dies üben! Ja auch den emotionalen Modus in den Griff zu bekommen! Z.b. Awareness Maßnahmen, regelmäßigen Phishing Simulationen (sehr gut geeignet um den Reifegrad / Fortschritt des Training- und Sensibilisierungsprogrammes zu messen, Trainings usw. Aus meiner Erfahrung sollte das Programm sehr divers sein, verlasst euch nicht nur auf Online-Phishing-Klick Trainings. Dieser Ansatz wäre dann nur um Complianceanforderungen zu erfüllen, nicht aber wirklich um wirksam Phishing Risiko beim Faktor Mensch zu reduzieren.

Stellt euch auf die Bühne, holt die Menschen ab, erläutert warum es wirklich so wichtig ist auf Phishing sensibilisiert zu sein, die Geschäftsleitung sollte mit einbezogen werden. "Tone from the Top" ist wichtig, es sollte nicht in "negativen" Druck enden, sondern Mitarbeiter sollen verstehen warum der Schutz von Phishing der Geschäftsleitung ernsthaft wichtig ist. Verhaltens- und Bewusstseinsförderende Verfahren zum merken wie SCAN (Check the Sender, Check the Content, Check the Attachment, give notification/report) helfen den Menschen sich auf die Sache zu konzentrieren. Ja in den rationalen Modus zu gelangen! Bekommen wir damit gänzlich den Faktor Mensch unter Kontrolle? Nein! Aber diese Verfahren helfen das Risiko "Phishing-Opfer" zu werden bedeutend zu reduzieren! Unterschätzt auch nicht die Funktion Phishing oder verdächtige E-Mails zu reporten, dies kann auch als "Crowdsecurity" angesehen werden und das SoC unterstützen. Umso mehr melden, desto eher ist eventuell die Wahrscheinlichkeit eine Phishing E-Mail aus dem Verkehr zu ziehen bis nicht doch jemand darauf klickt. Sich gegenseitig warnen, das nebenbei sollte auch bei Phishing-Simulationen geübt/erlaubt werden, kann den Unterschied womöglich ausmachen.

Was schwierig ist in Bezug auf den Faktor Mensch und Sensibilisierung: Wenn es eine Form der Unzufriedenheit im Unternehmen gibt, Wechselgedanken, extreme emotionale Fälle, oder auch Personen denen es einfach egal ist. Sie klicken auf die potentielle Phishing E-Mail aus Protest, weil sie diese nicht verstehen, weil sie wissen wollen was passiert usw. Ja ich weiß, wir haben alle großartige und supersmarte Mitarbeiter! Die Realität, und nur diese ist für uns wichtig, tendiert aus meiner Sicht, und ich lehne mich nun bewusst aus dem Fenster, dass es solche "Spezialfälle" in allen Unternehmen und Kommunen gibt.

3) Technology: Kommen wir also nun wieder zurück zu Sicherheitstechnologien die eingesetzt werden sollten. Dazu müssen wir die potentiellen Phishing Angriffsvektoren verstehen:

- Daten stehlen - Generell sensitive Informationen: Der Benutzer klickt auf einen link und kommt z.b. auf eine Webseite um Informationen einzugeben.

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Daten stehlen - Zugangsdaten: Der Benutzer klickt auf einen link und kommt z.b. auf eine Webseite um seine Zugangsdaten einzugeben (gefakte Unternehmenslogin-Seite)

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Schadsoftware Infektion über Drive-By: Der Benutzer klickt auf einen link, der Browser öffnet eine Webseite und über eine Browsercyberschwachstelle wird Schadsoftware eingeschleust.

- Web Proxy Software kann hier Risiken reduzieren und gefährliche Links blocken. Z.b. über so genannte URL Kategorien Filter.

- Eine Endpoint Protection Lösung (Anti-Malware tools) muss heutzutage genutzt werden um Schadsoftware zu erkennen und unter Quarantäne zu setzen. Eine Anbindung an ein Alarmierungstool oder noch besser SoC wäre sehr empfehlenswert.

- Ein aktives Schwachstellenmanagement-Programm und Patchmanagement machen den Unterschied. Wenn z.b. der Browser regelmäßig gepatcht wird, dann reduziert es die Wahrscheinlichkeit das die Schadsoftware eine Schwachstelle findet die ausgenutzt werden kann (not exploitable).

- Schadsoftware Infektion über Anhang: Der Benutzer öffnet einen Anhang und führt somit Schadsoftware aus. Dies kann ein Trojaner/Wurm sein, eine Remote Software, ein Cryptomining Software, Spionagesoftware unv vieles, vieles mehr. Es muss nicht immer in Ransomware enden. Der Angreifer kann sich auch über Jahre unentdeckt "einnisten".

- Eine Endpoint Protection Lösung (Anti-Malware tools) muss heutzutage genutzt werden um Schadsoftware zu erkennen und unter Quarantäne zu setzen. Eine Anbindung an ein Alarmierungstool oder noch besser SoC wäre sehr empfehlenswert.

- Ein aktives Schwachstellenmanagement-Programm und Patchmanagement machen den Unterschied. Wenn z.b. das Betriebssystem und die darauf laufenden Anwendungen regelmäßig gepatcht werden, dann reduziert es die Wahrscheinlichkeit das die Schadsoftware eine Schwachstelle findet die ausgenutzt werden kann (not exploitable).

- Bei Schadsoftware: Dem Least Privilege Prinzip folgen kann den Unterschied machen. So wenig Privilegien wie möglich vergeben. Nur die minimalen Rechte vergeben die wirklich zum Betrieb notwendig sind.

- Daten stehlen - Generell sensitive Informationen: Der Benutzer antwortet einfach auf eine E-Mail, eventuell mit zusätzlichen sensitiven Informationen.

- Data Loss Prevention - und als Grundlage eine effektive Datenklassifizierung - können helfen das Risiko von Verlust von sensitiven Informationen zu reduzieren.